GitHub Actionsのワークフローに脆弱性が存在する場合、Dependabotアラートが送信されるようになります。これにより、今までよりも簡単に、GitHub Actionsワークフローで最新の状態を維持し、セキュリティの脆弱性を修正できるようになります。

ソフトウェア開発チームがより多くのソースコードを開発し、迅速にリリースするうえで、安全に構築されたCI/CDワークフローは非常に重要な要素です。

GitHub Actionsのワークフローに存在する脆弱性に対してDependabotアラートを送信できるようになりました。これにより、今までよりも簡単に、GitHub Actionsワークフローで最新の状態を維持し、セキュリティの脆弱性を修正できるようになります。このアラートで利用されるのがGitHub Advisory Databaseです。GitHub Actionsのワークフローに含まれるセキュリティの脆弱性が報告されると、セキュリティ研究者のチームが脆弱性を文書化し、アドバイザリを作成します。これにより、影響を受けるリポジトリへアラートされます。GitHub Advisory Databaseのすべてのデータと同様に、これらのアドバイザリも検索可能で、永久に無料で利用できます。

GitHub Actionsに対するDependabotアラート

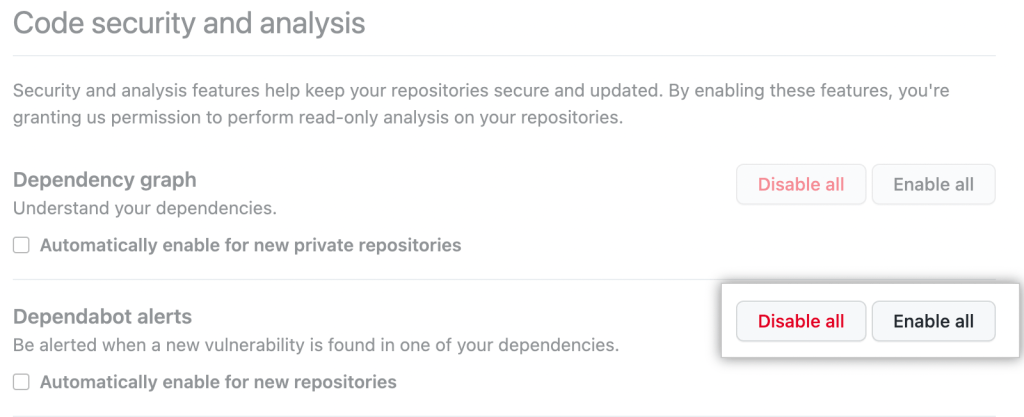

影響を受けるGitHubリポジトリへのDependabotアラートは、GitHub Advisory Databaseを利用して実施されます。Dependabotを既にお使いの場合は、設定変更などは不要で利用できます。コードに影響を及ぼすGitHub Actionsと脆弱性に対するアラートを受け取るには、[Code security and analysis (コードのセキュリティと分析)]タブで[Enable all (すべて有効化)]を選択して、Dependabotを有効にします。

GitHub Actionに対するアドバイザリの報告

GitHub Actionのオーナーとして脆弱性を発見した場合は、リポジトリの[Security (セキュリティ)]タブからアドバイザリの作成プロセスを開始できます。GitHub Actionエコシステム内でリポジトリアドバイザリが作成され、タグ付けされると、GitHubのキュレーションチームがリポジトリアドバイザリを確認し、誤りが無ければグローバルアドバイザリを作成します。

シームレスな開示プロセスにするために、GitHub Actionアドバイザリの作成時に以下の点を順守してください。

- GitHub Actionでセマンティックバージョニングが使用されている。

- アラートを作成しているアクションのリポジトリを所有している。

- パッケージ名の形式を、”org-name/repo-name” (ユーザー名または組織名、スラッシュ、リポジトリ名)にする。例えば、”GitHub/GitHub’s-favorite-action”のようになります。

- 他のアクションと区別できるように、リポジトリ内のアクションを1つだけにする。

GitHub Actionsについて

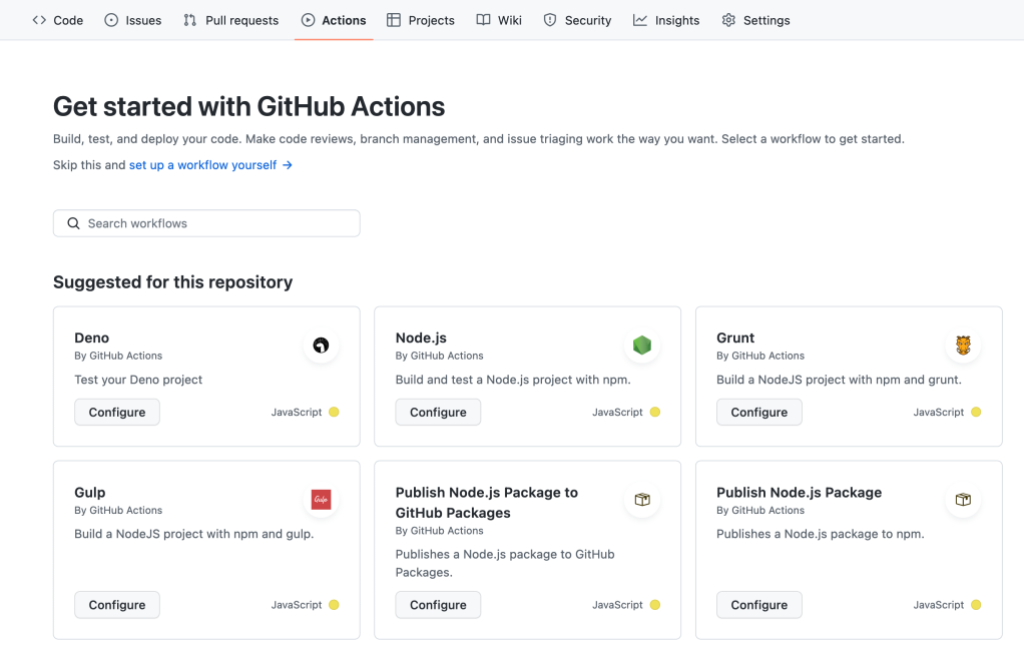

GitHubリポジトリで最も使用されているCI/CDツールのGitHub Actionsは、あらゆる規模のチームが開発の迅速化と、ソフトウェアの信頼性向上を実現させることに役立ちます。再利用可能なワークフローとGitHub Actionsポリシー(組織または企業で使用できるアクションの制限など)を組み合わせて使用することで、取り組みの範囲を拡大し、企業全体でより安全なコードベースを維持することができます。13,000個以上のアクションから選択できるため、誰もがGitHub Actionを使用して開発プロセスを改善できます。

GitHubサプライチェーンのセキュリティソリューションについて

GitHubサプライチェーンのセキュリティソリューションについて

GitHub Advisory Databaseによって公開されるセキュリティアドバイザリは、DependabotアラートやDependabotセキュリティアップデートといったGitHubサプライチェーンのセキュリティ機能の基盤となります。データはCreative Commonsライセンスによってライセンス供与されます。コミュニティはデータベース開始以降のすべてのデータを永久に無料で利用することができます。サプライチェーンのセキュリティ機能の詳細については、以下のページをご確認ください。